CYBERATTAQUES en France, en Europe...

suite ...2

new visuel ANSSI Une cyberattaque est un acte malveillant envers un dispositif informatique via un réseau cybernétique.

L’actualité récente a entrainé un accroissement significatif du nombre d’attaques informatiques visant des sites Internet français.

La très grande majorité de ces attaques sont des défigurations de sites Internet* (ou défacement), ou des dénis de service** (DDoS) qui exploitent les failles de sécurité de sites vulnérables.

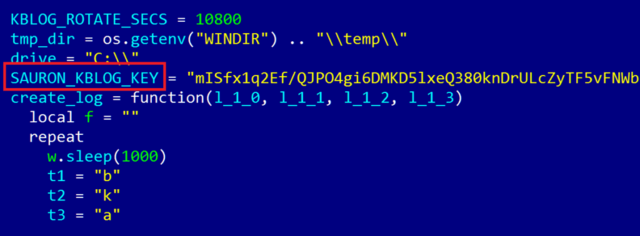

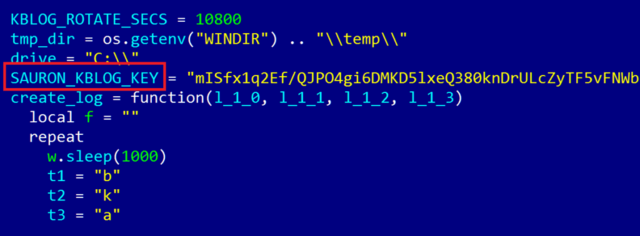

Sauron, ce logiciel qui espionne gouvernements et armées depuis 5 ans

DR Depuis cinq ans, un logiciel espion aspire les données d'organismes militaires, gouvernementaux et scientifiques à travers le monde. Il pourrait avoir été conçu avec le soutien d'un État non identifié.

Les entreprises spécialistes de cybersécurité Symantec et Kaspersky ont révélé, dans deux rapports avoir détecté un logiciel malveillant d'ampleur international. En référence au Seigneur des Anneaux et à son principal antagoniste, un oeil omniscient, ils l'ont nommé "Projet Sauron", ce dernier étant référencé à plusieurs reprises dans le code source du fichier coupable.

Selon eux, Sauron s'attaque depuis cinq ans à une trentaine d'organisations gouvernementales, scientifiques et militaires, en Belgique, Russie, Iran, Chine, au Rwanda... "Et ce n'est que le sommet de l'iceberg", selon les employés de Kaspersky. Les responsables de ce logiciel espion font partie d'un groupe de hackers nommé Strider. …

Pourquoi n'est-il découvert qu'après un lustre? Sauron a été savamment conçu pour se fondre dans la masse et passer pour un fichier sain. Sa structure était différente par rapport aux virus du même type et une version unique aurait été conçue pour chaque organisme-cible. Selon Kaspersky, « Sauron » ne s'appuie sur aucun modèle précédent et personnalise son infrastructure. Cette approche permet au malware d'espionner au long terme (...) Les pirates ont clairement compris que les chercheurs en sécurité informatique sont toujours à la recherche de comportements répétitifs. Supprimez ces derniers et l'opération sera bien plus difficile à découvrir"....

Fiche des bonnes pratiques en cybersécurité

1. Que faire pour se prémunir des cyberattaques ?

a. Utiliser des mots de passe robustes

Le mot de passe informatique permet d’accéder à l’ordinateur et aux données qu’il contient. Il est donc essentiel de savoir choisir des mots de passe de qualité, c’est-à-dire difficiles à retrouver à l’aide d’outils automatisés, et difficiles à deviner par une tierce personne.

Pour cela :

- Choisir des mots de passe de 12 caractères minimum

- Utiliser des caractères de type différent (majuscules, minuscules, chiffres, caractères spéciaux)

-Ne pas utiliser de mot de passe ayant un lien avec soi (noms, dates de naissance,…)

- Le même mot de passe ne doit pas être utilisé pour des accès différents

- En règle générale, ne pas configurer les logiciels pour qu’ils retiennent les mots de passe

- Éviter de stocker ses mots de passe dans un fichier ou lieu proche de l’ordinateur si celui-ci est accessible par d’autres personnes

- Renforcer les éléments permettant de recouvrir les mots de passe d’un compte en ligne (question secrète, adresse de secours). Dans la plupart des cas, une adresse de messagerie ou un numéro de téléphone est nécessaire pour recouvrir un compte : il convient de renforcer l’accès à ces éléments.

b. Ajouter ou modifier du contenu sur les sites Internet et les réseaux sociaux

Toute mise à jour de contenu doit être effectuée exclusivement depuis un poste informatique maîtrisé par votre service informatique (DSI) et dédié à cette activité. Elle ne doit en aucun cas s’effectuer à distance depuis le domicile, une tablette ou un smartphone.

Les connexions doivent être réalisées uniquement à partir d’un réseau maîtrisé et de confiance.

Il est important de ne pas utiliser de réseau Wi-Fi ouvert ou non maîtrisé afin d’éviter tout risque d’interception.

Il est important de vérifier que le site visité est légitime et possède une connexion sécurisée (HTTPS).

c. Avoir un système d’exploitation et des logiciels à jour : navigateur, antivirus, bureautique, etc.

La plupart des attaques utilisent les failles d’un ordinateur. En général, les attaquants recherchent les ordinateurs dont les logiciels n’ont pas été mis à jour afin d’utiliser la faille non corrigée et ainsi parviennent à s’y introduire.

C’est pourquoi il est fondamental de mettre à jour tous les logiciels afin de corriger ces failles.

Pour effectuer ce type de démarche, prendre contact avec la DSI.

d. Réaliser une surveillance du compte ou des publications

Il convient de vérifier régulièrement les éléments publiés et prévoir une sauvegarde. En cas de suppression, il est possible de restaurer rapidement l’état préalable à l’attaque après avoir pris les mesures de réaction nécessaires.

Attention, les courriels et leurs pièces jointes jouent souvent un rôle central dans les cyberattaques (courriels frauduleux, pièces jointes piégées, etc.).

Lors de la réception de ce type de courriels, prendre les précautions suivantes :

- Vérifier la cohérence entre l’expéditeur présumé et le contenu du message et vérifier son identité. En cas de doute, ne pas hésiter à contacter directement l’émetteur du mail

- Ne pas ouvrir les pièces jointes provenant de destinataires inconnus

- Si des liens figurent dans un courriel, passer la souris dessus avant de cliquer. L’adresse complète du site s’affichera dans la barre d’état du navigateur située en bas à gauche de la fenêtre (à condition de l’avoir préalablement activée)

- Ne jamais répondre par courriel à une demande d’informations personnelles ou confidentielles

2. Que faire en cas de cyberattaque ?

Il est recommandé de préserver les traces liées à l’activité du compte, notamment si un dépôt de plainte est envisagé.

Prendre immédiatement contact avec les responsables informatiques (DSI, FSSI).

S’ils ne sont pas joignables, prendre contact avec le Centre Opérationnel de l’Agence nationale de la sécurité des systèmes d’information (ANSSI).

11 fiches pratiques pour réduire les risques liés à la surveillance en ligne

L’objectif de cette documentation pédagogique fournie gratuitement est de découvrir pas à pas, des outils visant à mieux maîtriser les informations exposées, protéger la vie privée et les libertés […] Lire la suite Documents pédagogiques pour une éducation citoyenne au numérique

Des techniques de base sont présentées avec des références complémentaires. Ces fiches indiquent des logiciels respectueux de la vie privée en complément de bonnes pratiques. Ces mini-dossiers sont diffusés sous licence Creative Commons. Sommaire : Le système d’exploitation : l’alternative des distributions Gnu-Linux ; Le navigateur : un outil de base à choisir ; Pour aller plus loin.

Sommaire : Présentation générale ; Les avantages des logiciels libres ; Les inconvénients des logiciels libres ; Une implication nécessaire de tous ; Pour aller plus loin.

Sommaire : DuckDuckGo, un moteur de recherche qui respecte la vie privée ; Ixquick : un métamoteur protecteur européen ; Yacy : un projet à soutenir ; Les moteurs de recherche interne à des sites ; Pour aller plus loin.

Sommaire : Présentation ; Limiter les traces locales de ses communications sur Internet ; Les limites de la gestion locale de ses traces ; Pour aller plus loin.

Sommaire : Adblock, contre le traçage publicitaire ; Disconnect.me, un complément nécessaire ; Quelques autres extensions intéressantes ; Pour aller plus loin.

Sommaire : Les « phrases de passe » ; Les méthodes d’identification mixtes ; Les gestionnaires de mots de passe ; Pour aller plus loin.

Sommaire : Le « Cloud computing » : avantages et inconvénients pour l’utilisateur ; Les outils alternatifs de travail collaboratif ; La dégooglisation d’Internet : les projets Framasoft ; D’autres services alternatifs ; Pour aller plus loin.

Sommaire : Plusieurs solutions de messagerie ; Pour aller plus loin.

Sommaire : Promouvoir et défendre des réseaux sociaux respectueux des utilisateurs ; Diaspora, une alternative à Facebook ; SeenThis et Identi.ca, des alternatives à Twitter ; Pour aller plus loin.

Fiche 10 (à venir) : L’anonymat sur Internet (et usage du réseau TOR)

Fiche 11 (à venir) : La sécurisation de ses communications et ses données par le chiffrement

Fiche 12 (à venir) : Les mesures spécifiques aux smartphones

Sources : Centre d’Etudes sur la Citoyenneté, l’informatisation et les Libertés http://www.lececil.org/node/7687 http://www.lececil.org/sites/all/files/pj/201507.brochure.les_fiches_pratiques_du_cecil.pdf http://www.netpublic.fr/2015/07/11-fiches-pratiques-pour-reduire-les-risques-lies-a-la-surveillance-en-ligne/ Ressources similaires

Comment protéger son site Internet des cyberattaques :

2 dossiers pratiques (ANSSI)

- les attaques de défigurations de sites (aussi appelé défacement : résultat d’une activité malveillante visant à modifier l’apparence ou le contenu d’un serveur Internet. Cette action malveillante est souvent porteuse d’un message politique et d’une revendication,

- ou des dénis de service (DDoS : action ayant pour effet d’empêcher ou de limiter fortement la capacité d’un système à fournir le service attendu. Dans le cas d’un site Internet, celui-ci devient inaccessible à la consultation) qui exploitent des failles de sécurité de sites le plus souvent non mis à jour (logiciels).

Sommaire : Que faire pour se prémunir des cyberattaques ? Utiliser des mots de passe robustes ; Ajouter ou modifier du contenu sur les sites Internet et les réseaux sociaux ; Avoir un système d’exploitation et des logiciels à jour : navigateur, antivirus, bureautique, etc. Réaliser une surveillance du compte ou des publications ; Attention, les courriels et leurs pièces jointes jouent souvent un rôle central dans les cyberattaques (courriels frauduleux, pièces jointes piégées, etc.). ; Que faire en cas de cyberattaque ? Sommaire : Recommandations relatives à la protection des sites contre les défigurations (préparation, réaction) ; Recommandations relatives à la protection des sites contre les attaques en déni de service ; Préparation (organisationnelle, équipements commerciaux spécifiques administrés par l’entité, services proposés par les opérateurs de transit et les hébergeurs) ; Réaction (identifier le trafic illégitime , contre-mesures).

Protéger son site Internet des cyberattaques

L’actualité récente a entrainé un accroissement significatif du nombre d’attaques informatiques visant des sites Internet français.

La très grande majorité de ces attaques sont des défigurations de sites Internet* (ou défacement), ou des dénis de service** (DDoS) qui exploitent les failles de sécurité de sites vulnérables.

L’ANSSI rappelle qu’il est possible de se prémunir de ces types d’attaques en appliquant les bonnes pratiques présentées dans les fiches qu’elles a préparées à cet effet disponibles ci-dessous : une fiche destinée à tout internaute et une fiche destinée aux administrateurs de site Internet.

Enfin, l’application des recommandations du Guide d’hygiène informatique et de la Note sur la sécurisation des sites Web est fortement recommandée.

*Défiguration (defacement) : Résultat d’une activité malveillante visant à modifier l’apparence ou le contenu d’un serveur Internet.

Cette action malveillante est souvent porteuse d’un message politique et d’une revendication.

**Déni de service (Denial of Service, DDoS) : Action ayant pour effet d’empêcher ou de limiter fortement la capacité d’un système à fournir le service attendu.

Dans le cas d’un site Internet, celui-ci devient inaccessible à la consultation. http://www.ssi.gouv.fr/uploads/2015/02/Fiche_des_bonnes_pratiques_en_cybersecurite.pdf http://www.ssi.gouv.fr/actualite/proteger-son-site-internet-des-cyberattaques/